< span

class=»noticias» >

< /span>

Blog

La Importancia de la Tecnología Adaptada a Personas

Desmontamos el gran mito sobre HTTPS: que una web tenga ‘candado’ no la convierte en segura

Cuando navegamos por Internet, uno de los consejos de seguridad más comunes es revisar que la URL de los sitios web que visitamos comienza con «https://» (o, como suele decirse, «que tenga candado»), especialmente si vamos a introducir en ellos datos personales. Sin embargo, es importante entender que no siempre que una web cuente con HTTPS ésta estará libre de estafas u otras amenazas. Aclaremos algunos datos al respecto.

¿Qué es el HTTPS?

El protocolo HTTPS (Hypertext Transfer Protocol Secure) es una versión segura del tradicional HTTP, ahora diseñado para asegurar que la información transmitida entre el navegador del usuario y el sitio web esté cifrada. Esto impide que terceros (insistimos: terceros) puedan interceptar o leer los datos enviados durante la sesión…

… pero eso no garantiza que el sitio web sea seguro en su totalidad: puede utilizar HTTPS y aun así ser una fuente de amenazas como malware o estafas de phishing.

El candado de marras.

¿Qué son los certificados SSL/TLS?

HTTPS utiliza certificados SSL o TLS para asegurar una conexión segura, validando así la autenticidad del servidor al que se conecta el usuario… pero organizaciones como Let’s Encrypt ofrecen certificados SSL de forma gratuita, lo cual ha sido aprovechado por ciberdelincuentes para dar una falsa apariencia de seguridad a sitios maliciosos.

Recuerda: Los certificados SSL sólo validan que tus datos se envían cifrados al servidor, pero no nos dicen nada sobre qué hacen con ellos una vez llegan allí.

Estamos despistados

Según un estudio de Phishlabs de 2017, ya entonces el 25% de todos los ataques de phishing se realizaban desde sitios HTTPS… cuando sólo dos años antes ese porcentaje era menor del 1 %. Han pasado ya siete años desde entonces, y puedes estar seguro de que esa cifra no ha hecho más que subir.

Pero, a pesar de todo, muchos medios generalistas (¡e incluso las fuerzas de seguridad del Estado!) siguen repitiendo machaconamente y casi por costumbre el peligroso consejo de que nos fiemos de las webs con HTTPS.

Por aquel entonces, más del 80% de los usuarios creían que la simple presencia de un candado verde en la URL significaba que un sitio eraseguro y, por lo tanto, no se lo pensaban dos veces a la hora de introducir sus datos. Pero incluso con HTTPS, si el sitio pertenece a un atacante, éste puede visualizar y manejar la información que el usuario ingresa.

Recapitulando…

- Un sitio con HTTPS no siempre es seguro, así que intenta utilizar criterios complementarios para verificar su seguridad.

- Es importante estar alerta y no introducir información personal en sitios que no son de confianza, incluso si tienen «el candado».

Imagen | Wikimedia + Marcos Merino mediante IA

En Genbeta | El Banco de España ofrece estos siete consejos contra el fraude bancario digital

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

Desmontamos el gran mito sobre HTTPS: que una web tenga ‘candado’ no la convierte en segura

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

El Impacto de la Tecnología en la Salud Mental

Alguien está suplantado tu número de teléfono para realizar spam (o estafas): esto es lo que puedes hacer

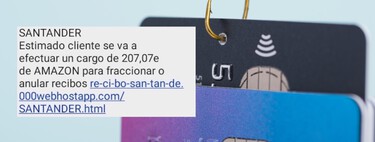

El spoofing telefónico es una técnica de ciberestafa que permite a los criminales modificar el número que aparece en el identificador de llamadas del receptor, mostrando uno diferente al que realmente origina la llamada. Este recurso es, por desgracia, cada vez más habitual en fraudes perpetrados en España, con el fin de suplantar a entidades legítimas como bancos y administraciones.

Ya hemos abordado varias veces esta amenaza desde el punto de vista del usuario que recibe la llamada, que se ve expuesto a ser engañado por personas que dicen llamar en nombre de organizaciones de confianza. Sin embargo, hay otro aspecto de este problema que no acostumbramos a tener en cuenta: el del usuario cuyo número suplantan.

A veces, el spoofing no se trata tanto de hacerse pasar por un banco como de hacerse pasar por cualquier otro número diferente del real de los estafadores… un número que, en ocasiones, puede llevar tiempo en listas negras de números de spam, lo que reduce su efectividad.

Pero recurriendo al spoofing, les basta con suplantar cualquier número al azar para poder sortear dichas listas. Buscan, en definitiva, «números limpios»… y uno de esos puede ser el tuyo.

En los foros de las operadoras, por ejemplo, encontramos consultas y testimonios de usuarios en esa situación:

«Vuelvo a recibir llamadas y mensajes a mi número de toda la vida indicando que les acabo de llamar, pero yo no he realizado ninguna llamada, por lo que está más que claro que alguna empresa está haciendo spoofing con mi número de teléfono.

Tengo un ejemplo de hace unos minutos desde un número que dice que le he llamado sin ser esto así. […] Esto es ya insoportable.»

Pero la cosa puede ser aún peor: en algunos casos, personas totalmente ajenas a los esquemas de ciberestafas reciben denuncias por parte de las víctimas de éstas, convencidas de que sus timadores están al otro lado de tu línea telefónica.

Pasos a seguir si tu número ha sido suplantado

- Denuncia inmediata: Es crucial informar a las autoridades tan pronto como sospeches que tu número ha sido suplantado. La denuncia no sólo servirá para iniciar una investigación, sino también para protegerte ante posibles acusaciones de fraude.

- Personaliza tu buzón de voz para explicar la situación: Si han falsificado tu número, estarás recibiendo un gran número de llamadas (unas sólo para preguntar, otras directamente para insultar y amenazar)… por ello un mensaje personalizado en tu buzón de voz puede ayudar a explicar la situación a las víctimas y reducir las posibilidades de que sigan llamándote.

- Revisión de la información pública: Verifica si tu número de teléfono figura en sitios web o plataformas donde no debería estar. Esto incluye directorios online, redes sociales y cualquier otro sitio que pueda ser accesible públicamente. A su vez, deberías suprimirlo de tus propias redes sociales, para evitar que usuarios cabreados lo paguen contigo.

- Informa a tus contactos: Por si tu teléfono no hubiera sido seleccionado al azar, avisar a familiares y amigos cercanos sobre la situación puede prevenir que sean engañados por estafas que aparentemente provienen de tu número.

- Cambia tu número de teléfono (como último recurso): Dado que cambiar de número de teléfono es una molestia, lo mejor es esperar y ver si denunciar lo ocurrido sirve de algo, pero si empiezan a atosigarte los mensajes y las llamadas de las (otras) víctimas de los estafadores, es una opción a considerar.

Imagen | Marcos Merino mediante IA

En Xataka | Robar tu cuenta de WhatsApp con el buzón de voz: cómo funciona este método y cómo evitarlo

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

Alguien está suplantado tu número de teléfono para realizar spam (o estafas): esto es lo que puedes hacer

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

Guía para el líder tecnológico visionario

GPT-4 recupera el trono de los chatbots sólo dos semanas después de perderlo: el reinado de Claude 3 ha sido muy corto

El pasado uno de abril nos hacíamos eco de la caída de GPT-4 del ranking oficioso de la industria de los chatbots. Por primera vez, un modelo de IA no desarrollado por OpenAI se alzaba con la corona: Claude 3, de Anthropic, había sorprendido en los días previos, tanto por sus capacidades inesperadas como por proporcionar respuestas que los usuarios consideraban más útiles y coherentes que las de sus rivales.

Y, aunque todo apuntaba a que OpenAI terminaría recuperando el liderato, no imaginábamos que sería tan rápido: tras lanzarse esta semana la última generación de GPT-4 (GPT-4 Turbo), ésta ha vuelto a alzarse con el primer puesto del Chatbot Arena. No ha hecho falta, en realidad, ni esperar al lanzamiento de GPT-5, que muchos rumores de la industria sitúan en este mismo verano.

Pero, ¿qué ofrece este nuevo GPT-4 que explique este ascenso en los rankings?

Las novedades de GPT-4 Turbo

Con el lanzamiento de la última iteración de GPT-4, OpenAI no sólo logra seguir a la vanguardia de la inteligencia artificial generativa, sino que también redefine lo que los usuarios pueden esperar de los chatbots. GPT-4 Turbo, ya disponible para los usuarios de pago de ChatGPT (en sus modalidades Plus, Team y Enterprise), no sólo mejora funciones existentes, sino que también introduce otras nuevas.

Así GPT-4 Turbo viene equipado con mejoras en el lenguaje, haciendo que ChatGPT adopte un tono más conversacional y humano mientras genera respuestas más concisas y directas que versiones anteriores. A eso se le suman mejores capacidades matemáticas, de razonamiento lógico y de codificación.

OpenAI también ha extendido:

- El horizonte temporal de los datos de entrenamiento del modelo: ahora GPT-4 ‘sabe cosas’ ocurridas hasta el 9 de abril (por primera vez, la diferencia entre este límite y su lanzamiento es de pocas horas), lo que mejora notablemente su capacidad para abordar temas actuales y responder con información relevante y actualizada.

- Su ventana de contexto: al ampliarse hasta 128k, ahora nos permite analizar «más de 300 páginas de texto en un solo mensaje».

No menos importante que eso es que el modelo también ha introducido el soporte para solicitudes visuales en formato JSON (algo fundamental a la hora de integrar aplicaciones de terceros con GPT) y la capacidad de lectura directa del contenido de las imágenes… lo que le permitiría, por ejemplo, ofrecer sugerencias de recetas partiendo de fotos de ingredientes disponibles.

Vía | OpenAI

Imagen | Marcos Merino mediante IA

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

GPT-4 recupera el trono de los chatbots sólo dos semanas después de perderlo: el reinado de Claude 3 ha sido muy corto

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

Impacto de la Realidad Aumentada en la Educación y la Formación Profesional

Dos razones (no tan) diferentes por las que Steve Jobs y este streamer usaban la misma ropa todos los días

En el mundo de Internet y las grandes tecnológicas, el culto a la eficiencia y la productividad tiene un poco de imposición, y un poco de moda y postureo. Pero sea cual sea la razón por la que alguien se termina sumando a esa tendencia, es cierto que termina afectando a aspectos imprevistos de sus vidas… incluyendo la forma en que elige su vestimenta diaria.

Así, la reciente confesión del streamer Felix Lengyel, más conocido como xQc, sobre su enfoque poco convencional hacia la ropa, ha reavivado el debate sobre la relación entre la simplicidad del vestuario y la productividad personal.

xQc, exjugador profesional de Overwatch, reveló hace unos días una táctica sorprendente que puso en práctica durante años para evitar la tarea de lavar ropa: adquirir camisetas al por mayor para usarlas una sola vez y luego deshacerse de ellas. Dos veces llegó a realizar pedidos de 100 camisetas de colores básicos.

Argumentaba que, tras un cálculo cuidadoso, esta estrategia resultaba más económica que el ciclo tradicional de lavado-planchado-reutilización:

«Tengo una historia que contar. Hice los cálculos por el precio de las camisetas y el tiempo que tenía para lavar la ropa. Pensé que era matemáticamente menos costoso usar una camiseta diferente cada día en vez de lavar la ropa. Y era más barato. Realmente barato».

Aclara, eso sí, que posteriormente cambió de método: no porque ahora ya se haya sumado al método tradicional y ahora haga uso de su lavadora y de su plancha, sino porque ha optado por recurrir a servicios de lavandería, así que ya se pone la misma prenda más de una vez.

Por cierto, tras la polémica, xQc aclaró que no tiraba las camisetas, que las donaba.

No es ninguna tontería, Einstein hacía lo mismo algo parecido

El método de xQc ha sido criticado por excesivo (si excesivamente vago o excesivamente agarrado, eso ya depende del comentarista), pero en realidad no es tan distinto de una práctica adoptada por algunos de los grandes triunfadores de Silicon Valley (y más allá).

Y es que figuras como Steve Jobs, Mark Zuckerberg o Albert Einstein optaron por simplificar sus rutinas diarias al limitar sus opciones de vestimenta. En el caso del fundador de Facebook, reconoce que en su día a día habitual se limita a usar vaqueros con camiseta gris:

«Quiero despejar mi vida para tomar la menor cantidad de decisiones posible sobre cualquier cosa excepto cómo servir mejor a esta comunidad. Siento que no estoy haciendo mi trabajo si gasto parte de mi energía en cosas frívolas de mi vida».

Esta uniformidad autoimpuesta no sólo les ahorra tiempo cada mañana, sino que también reduce, según explicaron ellos mismos, su ‘fatiga mental’ asociada con la toma de decisiones. La idea central es que, al minimizar las decisiones triviales como la elección de la ropa, se pueden conservar recursos mentales para tareas más importantes.

Papers, a mí enséñame papers

De hecho, un estudio de la Universidad de Minnesota estimó que tomamos 10.000-4.000 decisiones diariamente, lo que hace que cualquier esfuerzo por reducir este número pueda tener un impacto significativo en nuestra eficiencia y bienestar mental.

Mientras que las personalidades mencionadas buscan eficiencia y reducción de la fatiga de decisión mediante un vestuario homogéneo, xQc exploró un camino alternativo para alcanzar un fin similar: reducir el tiempo dedicado a tareas domésticas… y ahorrar también dinero en el proceso (según sus cálculos, al menos).

Imagen | Marcos Merino mediante IA

En Xataka Home | Steve Jobs llevaba dos semanas debatiendo qué lavadora elegir. Acabó comprando la marca más duradera, según la OCU

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

Dos razones (no tan) diferentes por las que Steve Jobs y este streamer usaban la misma ropa todos los días

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

El poder de las colaboraciones y ecosistemas tecnológicos

Estas son las estafas más comunes en Wallapop: cómo evitarlas y denunciarlas

La aparición de apps de compraventa ha traído consigo innumerables beneficios en la forma en que compramos y vendemos artículos: plataformas como Wallapop han democratizado el mercado de segunda mano. Sin embargo, esto no está exento de riesgos: la precaución y el seguimiento de las recomendaciones de seguridad son esenciales para protegerse de posibles estafas.

Las estafas más frecuentes

1. La estafa del pago falso

Es una de las estafas más comunes de Wallapop: un comprador que finge haber realizado un pago, incluso enviando al vendedor un comprobante de pago falso, esperando que este envíe el artículo sin verificar primero si el dinero ha sido realmente depositado. Para evitar caer en esta trampa, es esencial confirmar la recepción del pago a través de la propia app.

2. El fraude del sobrepago

En este caso, el estafador, actuando como comprador, enviará al vendedor un pago por un monto mayor al acordado por el artículo. Luego, solicitará al vendedor que reembolse la diferencia. Sin embargo, el pago inicial es fraudulento y una vez que el vendedor envía el reembolso, el pago original desaparece o se revoca, con lo que el usuario pierde la diferencia reembolsada. Desconfía siempre de compradores que te pongan en una situación como ésta.

3. El fraude del ‘pago para amigos’

No nos has hecho caso y has aceptado tramitar un pago fuera de Wallapop. «No pasa nada», piensas, «lo estoy haciendo a través de PayPal, que también tiene garantías antifraude». Pero cuidado, porque es frecuente que los estafadores engañen a las víctimas para que realicen pagos utilizando opciones que excluyen la protección al comprador de PayPal, como las ‘donaciones’ o los ‘pagos entre amigos y familiares’. Las víctimas, creyendo estar evitando retenciones, se encuentran sin el producto y sin posibilidad de recuperar su dinero.

4. Estafas de phishing

Los estafadores intentan robar nuestra información personal o financiera enviando enlaces que redirigen a sitios web falsos que clonan el aspecto de Wallapop o de entidades bancarias, casi siempre acompañados de formularios de inicio de sesión y/o de mensajes que solicitan actualizar datos de la cuenta o confirmar información de pago. Nunca hagas clic en enlaces sospechosos y asegúrate de que todas las comunicaciones y transacciones se realizan dentro de la propia plataforma.

5. Suplantación del servicio técnico de Wallapop

Los estafadores contactan a los usuarios a través de mensajes en su perfil, solicitando el correo electrónico y la contraseña con el pretexto de investigar fraudes o alegando que el usuario ha sido denunciado por actividades fraudulentas, lo cual podría llevar a penalizaciones o incluso al baneo de la cuenta. Al obtener estos datos, los estafadores cambian la contraseña de la cuenta del usuario, solicitándonos el código de verificación enviado por Wallapop como si fuera parte de su «gestión».

6. La estafa de la devolución fraudulenta

Esta estafa en Wallapop afecta a los vendedores y se basa en el proceso de devolución. El vendedor envía el artículo en perfecto estado a través del servicio de pago y envío de Wallapop. Sin embargo, tras recibir el producto, el comprador alega que este está roto, no funciona correctamente o no coincide con la descripción, solicitando así una devolución.

Wallapop permite al comprador devolver el producto mediante un punto de entrega de la empresa de transporte, y una vez el paquete retorna al vendedor, la plataforma procede a reembolsar el dinero al comprador. El problema surge cuando el vendedor recibe de vuelta un paquete que no contiene el artículo original que envió, sino algo distinto, con lo que se queda sin el producto y sin el dinero.

Sospecha si…

Sospecha del otro usuario si detectas alguno de los siguientes factores:

- Su perfil de usuario muy nuevo y/o sin validar y/o sin valoraciones y/o sin artículos comprados/vendidos.

- Vive lejos de ti y no quiere utilizar la opción de ‘Wallapop Envíos’.

- Como primera opción de contacto, te pide el teléfono móvil, e-mail o el nombre de usuario de Telegram: su objetivo es no dejar rastro para poder realizar el fraude

- En algún momento te pide los datos de la tarjeta.

- Te manda un enlace por una app de mensajería o por e-mail para realizar a través del mismo (es decir, al margen de la app) el proceso de pago.

- Te manda un enlace (aunque sea desde dentro de la aplicación) que suplanta la página web de Wallapop (fíjate siempre en la URL).

- Realiza un pago superior al precio establecido y/o al margen de Wallapop Envíos.

- Se dedica a enviar mensajes extraños de cualquier clase.

Denuncia

Si sospechas que podría tratarse de una compra fraudulenta, denuncia al usuario. Para ello debes entrar en la conversación que habéis mantenido y pulsar el icono de 3 puntos para denunciarlo: la aplicación te permitirá seleccionar entre varios motivos de denuncia, intenta escoger el que mejor se ajuste a lo sucedido.

Si no sólo sospechas que el otro usuario está intentando estafarte, sino que ya has caído en su trampa, no basta con advertir a Wallapop, sino que debes interponer una denuncia ante las Fuerzas y Cuerpos de Seguridad del Estado: antes, procede a guardar todas las evidencias de las que dispongas para que puedas demostrar lo ocurrido.

En caso de haber proporcionado datos personales y bancarios a tu interlocutor (como el número de tarjeta), contacta también lo antes posible con tu banco para informar de lo sucedido.

Imagen | Marcos Merino mediante IA

En Genbeta | Cada vez más usuarios denuncian la estafa de envíos incorrectos en Vinted. Este es un sencillo truco para evitarla

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

Estas son las estafas más comunes en Wallapop: cómo evitarlas y denunciarlas

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

La doble cara de la inteligencia artificial en la toma de decisiones empresariales

La Audiencia Nacional ordena el bloqueo de Telegram en España. Pronto dejarás de poder usarla

Para todos los amantes de Telegram, la semana va a acabar con grandes problemas. Según hemos podido conocer por Telecinco, el juez de la Audiencia Nacional, Santiago Pedraz ha ordenado el bloqueo de Telegram de manera cautelar en España ante una denuncia que habían impuesto desde Mediaset, Antena 3, Movistar o EGEDA.

El motivo de la demanda tiene que ver con «subir contenido sin permiso». Y es que, en España, las peticiones de cierre de canales de Telegram por supuestas infracciones de copyright son muy frecuentes. Cabe recordar, por ejemplo, el cierre del canal de TDTChannels por parte de Telegram a petición de LaLiga. TDTChannels expresó que Telegram ni siquiera les dio la oportunidad de defenderse.

El magistrado ha tomado la decisión tras no recibir ninguna respuesta por parte de Telegram, según Telecinco. Esto ha provocado que el viernes a última hora se tomara esta decisión tan radical. En DownDetector se puede observar un número creciente de problemas con Telegram en las últimas horas, pero de momento no hemos podido confirmar ninguna operadora que ya esté bloqueando la actividad de la plataforma.

Según fuentes consultadas por Xataka, el tribunal está enviando la orden a los prestadores de servicio de internet para que ejecuten el bloqueo en un plazo de (máximo) tres horas, pero es probable que aún no hayan recibido la comunicación y por ello el servicio continúe funcionando con normalidad.

De acuerdo a las fuentes jurídicas consultadas por elDiario.es, la aplicación terminará bloqueándose en las próximas horas, con un plazo máximo para ello de dos días. Como en otros casos de bloqueo de webs y otros servicios (como IPTV, de lo que tanto se ha hablado en las últimas semanas ante el auto de Laliga), tendrán que ser las operadoras las que ejecuten una orden de este calado.

En este caso, hablamos de algo realmente radical ya que supone a dejar sin servicio a los ocho millones de usuarios que se aproximan tiene Telegram en España. A nivel mundial, la plataforma tiene cada vez más éxito, habiendo alcanzado recientemente 900 millones de usuarios, una cifra altísima tras haber estado hace muchos años estancada alrededor de 50 millones. Según Pável Durov, CEO de la red social, están estudiando la salida a bolsa, con la mira de la rentabilidad puesta en el próximo año.

Ahora queda por delante un largo proceso judicial que pueda dirimir el futuro de la aplicación dentro de nuestras fronteras. En Genbeta seguiremos con atención el caso y actualizaremos este artículo cuando se produzcan novedades.

Portada | Dima Solomin

En Genbeta | Así funciona la mayor trama global de ciberestafas: mediante bots de Telegram y con un sistema de ‘afiliados’

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

La Audiencia Nacional ordena el bloqueo de Telegram en España. Pronto dejarás de poder usarla

fue publicada originalmente en

Genbeta

por

José Alberto Lizana

.

Disrupciones en la industria tecnológica

Cómo evitar que te estafen comprando en Temu

En el sector del comercio electrónico, Temu se alza como una novedosa alternativa a gigantes consolidados como AliExpress y Shein, capturando la atención de consumidores gracias a la promesa de envíos gratuitos y descuentos de hasta el 90%. Esto la ha catapultado su popularidad, posicionándola incluso por encima de gigantes como TikTok y YouTube en descargas de aplicaciones.

Pero, ¿es realmente oro todo lo que reluce en Temu? Hablamos de una plataforma china lanzada en 2022 (en 2023 en España) que se nos presenta como un mercado low-cost donde se pueden encontrar ofertas exclusivas en una amplia gama de productos.

Para acceder a estas ofertas, los usuarios deben descargar la aplicación, registrarse a través de Facebook, Google o creando una cuenta nueva… y ya. Empieza a recorrer las categorías de la tienda.

Sin embargo, hay ciertos detalles a tener en cuenta, como la obligatoriedad de realizar un pedido mínimo de 10 a 20 euros y la necesidad de proporcionar un número de teléfono para la entrega, lo que ha suscitado preocupaciones en torno a la privacidad.

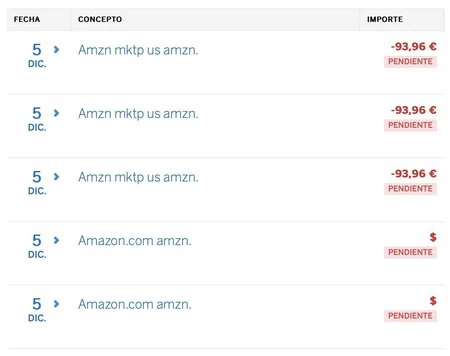

Temu y las estafas

También han surgido inquietudes respecto a su fiabilidad: historias de pedidos no entregados, cargos misteriosos y un servicio al cliente difícilmente accesible han teñido de sombras la experiencia de algunos consumidores.

Y, aunque Temu afirma estar trabajando para reforzar su seguridad, lo cierto es que existen riesgos inherentes al e-commerce, incluyendo phishing, productos falsificados, y promesas de premios o descuentos irreales. Es esencial mantenerse alerta y evitar compartir información personal o financiera sin las debidas precauciones.

Desde Temu, según se hacía eco hace poco la CBS, echaban balones fuera y señalaban únicamente a los estafadores que suplantaban su marca:

«Creemos que muchas de estas quejas surgen de estafadores que se hacen pasar por Temu en lugar de Temu en sí. Temu está trabajando para combatir una gran cantidad de impostores que utilizan sus marcas registradas protegidas para crear nombres de dominio falsos, aplicaciones falsificadas, códigos de cupón falsos y otras promociones falsas, todos diseñados para engañar a los consumidores haciéndoles creer que están participando en ofertas genuinas de Temu».

Consejos para una compra (lo más) segura (posible)

Para aquellos aventureros de las compras online que no desean renunciar a las ofertas de Temu, existen medidas preventivas para minimizar los riesgos:

- Leer detenidamente la descripción del producto: Evita sorpresas desagradables al asegurarte de que el producto coincide con tus expectativas.

- Verificar la reputación del vendedor: Las reseñas de otros compradores pueden ofrecer una idea de la fiabilidad del vendedor.

- Realizar pedidos pequeños inicialmente: Esto minimiza el riesgo financiero hasta que te sientas cómodo con la plataforma.

- Utilizar métodos de pago seguros: Opciones como PayPal o tarjetas prepago pueden ofrecer una capa adicional de seguridad.

- Estar alerta a las falsificaciones: Si el precio parece demasiado bueno para ser cierto, probablemente no lo sea.

Imagen | Logo de Temu + Marcos Merino mediante IA

En Genbeta | Qué es el ‘fraude amistoso’, la estafa más usada después del phishing: cuando el comprador se vuelve deshonesto

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

Cómo evitar que te estafen comprando en Temu

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

Diferencias entre Builder y Figma

No hay que presentar una denuncia cada vez que algún desconocido ‘te haga un bizum’ por error, aunque lo hayas leído en WhatsApp

Ayer nos hacíamos eco de un estudio del CIS que arrojaba la conclusión de que la mitad de los españoles habían sido víctimas de una estafa (y/o de un intento de la misma), así como de que los bulos online eran una de las mayores preocupaciones de nuestros conciudadanos en lo que respecta a Internet. Pues bien, el caso que os traemos hoy afecta tanto a una como otra categoría, pues estamos ante un bulo sobre estafas.

Y es que, cuanto mayor es la incidencia de las ciberestafas (ya representan el 16,4% del total de actividades delictivas registradas en nuestro país) también crece la de las falsas alarmas.

El problema es que unos usuarios desinformados no están mejor protegidos, y la multiplicación de amenazas que terminan siendo desmentidas puede terminar teniendo el mismo efecto que las advertencias del pastor en ‘Pedro y el Lobo’: al final, cuando terminemos desconfiando de la advertencia será cuando nos estafen de verdad.

Decimos todo esto porque a un lector de Genbeta le ha llegado un audio a través de WhatsApp advirtiendo de una supuesta amenaza relacionada con Bizum. Y hablamos de un audio que ya había estado moviéndose en esta app de mensajería hace varios meses, y que ahora parece estar volviendo a viralizarse.

Bizum no funciona así

Quizá te suene, es una chica que aparentemente manda el mensaje a un grupo de amigas y que comienza así:

«Os mando este audio por lo que me ha pasado esta tarde, que por si a alguna de vosotras os pasa que sepáis más o menos cómo actuar».

A continuación, la usuaria empieza a explicar cómo alguien desconocido le ha mandado dinero por Bizum, para a continuación solicitar su devolución:

«Esta tarde he recibido un bizum de 100 euros de una persona que ponía ‘Andy’ […] acto seguido, como al minuto, me ha mandado un WhatsApp de que se había equivocado y que, por favor, le devolviera los 100 euros que se había equivocado de persona».

Luego explicaba que le había empezado a «mandar muchísimos WhatsApp seguidos [y] a llamarme, y a dejarme mensajes de voz». Pero, tras eso, llegamos al núcleo del mensaje, y a lo más extraño del mismo:

«El banco me ha dicho que tenía que ir a poner una denuncia a la Guardia Civil porque en caso de estafa, si yo devuelvo esos 100 euros del Bizum, pues esa persona recopila todos mis datos bancarios».

«Pero si yo me quedo esos 100 euros, estaría cometiendo, entre comillas, un delito por quedarme un dinero que no es mío y que si esa persona luego denunciase, pues a mí me embargarían. [Luego] he ido a la Guardia Civil, me ha dicho lo mismo que la chica del banco […] que hay muchísimas estafas de este tipo».

Bueno, esto no tiene ningún sentido. Nadie puede «recopilar todos tus datos bancarios» recibiendo un ingreso de Bizum porque eso, básicamente, destruiría el objetivo de la plataforma de ser un sistema de pagos seguros. De hecho, la propia usuaria del audio dice no saber nada de su interlocutor más que el que se llame ‘Andy’… a pesar de que él también le hizo un ingreso de Bizum.

Este bulo ya fue desmentido en octubre del año pasado por el Grupo de Delitos Telemáticos de la Guardia Civil, quienes aseguraron no tener constancia de denuncias relacionadas con este tipo de estafa. Y obviamente, esa disyuntiva planteada por la autora del audio (‘o denuncias o te denuncian’) es falsa.

Creadora de ‘timos fake’ en serie

Lo curioso es que, lo que sí había detectado la Guardia Civil ya entonces era que varios de estos bulos sobre falsas estafas parecían compartir autores: hay gente que se dedica a lanzar a las redes ‘fake news’ en serie, sí.

Concretamente, la chica del audio que hoy nos ocupa parecía ser también la responsable de otro mensaje de audio en el que, de nuevo, advertía contra una estafa en Bizum fantasiosa y técnicamente imposible.

En Genbeta ya nos hicimos eco de la misma hace un tiempo, y decía así:

«Si os envían un Bizum de un número desconocido con un importe pequeño, no se os ocurra devolverlo [porque] automáticamente [el estafador podría] clonarte la cuenta».

Otro sinsentido. Hay suficientes estafas reales en Bizum como para que haya gente dedicada a desinformar ‘por las risas’.

En Genbeta | El pago online con Bizum es comodísimo y seguro. Esto es lo que necesitas para poder usarlo

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

No hay que presentar una denuncia cada vez que algún desconocido ‘te haga un bizum’ por error, aunque lo hayas leído en WhatsApp

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

Claves para un equipo tecnológico de alto rendimiento

Aceptaron una oferta de trabajo en Dubái que habían visto en YouTube y terminaron forzados a combatir en Ucrania

Cuando, en alguna ocasión, nos hemos hecho eco en el pasado de algún timo referente a ofertas de empleo, la historia habitual es que detrás de dichas ofertas se encontraba tan sólo una treta para hacerse con tus datos personales, quizá para convencerte de que empieces pagando tú a la espera de unos beneficios futuros que jamás llegarán.

En el peor de los casos, podían convertirte en participante involuntario de alguna trama de blanqueo…

Pero lo que nunca habíamos abordado aquí había sido un timo que, tras caer en él, supusiera enrolarte sin saberlo en una guerra que ni te va ni te viene, y terminar combatiendo en el frente. Hasta hoy.

Me fui a Dubái por los hoteles, y me hicieron quedarme (en Ucrania) por los kalashnikovs

Y es que, según se hace eco el diario Le Monde, varios ciudadanos de la India que estaban buscando oportunidades laborales lejos de su tierra natal han terminado en los campos de batalla de Ucrania, luchando en las filas rusas.

Lo hicieron atraídos por la supuesta promesa de empleos bien remunerados en Dubái (Emiratos Árabes) que nada tenían que ver con la guerra.

Le Monde cuenta la historia de Aazad Yousuf Kumar, un licenciado en ciencias que había visto un vídeo promocional en YouTube de la compañía Baba Vlogs (dedicada a la ‘consultoría laboral’) en el que ofrecían trabajos en Dubái a candidatos con su perfil. Según relata su familia, le ofrecieron un trabajo como asistente en un hotel.

Pero la historia de Aazad terminó siendo muy diferente: tras viajar al país árabe, él y otros compatriotas se encontraron con que, en lugar del empleo prometido, lo que les esperaba eran puestos de «auxiliares de seguridad» para el ejército ruso, aún muy bien remunerados (en teoría) y que, según les prometieron, eran para ejercer exclusivamente funciones de ‘no combatientes’.

Pero tras ser llevados a Rusia y haber ‘aceptado’ firmar documentos en ruso («amenazaron con matarlos si no firmaban», afirma el padre de Aazad) que sí mencionaban explícitamente su papel como combatientes (ellos no lo sabían porque no hablan ruso), fueron forzados a entrenarse en el uso de armamento, y lanzados al combate en Ucrania como cualquier soldado. Y eso, tras ver cómo se les confiscaban los móviles y los pasaportes.

Del aproximadamente un centenar de víctimas del timo que fueron llevados a Ucrania hace unos meses (un grupo compuesto de estudiantes, obreros, agricultores y parados), siguen combatiendo en torno a una o dos docenas: el resto, o ha logrado ser repatriado a la India, o ha muerto en combate.

No todos quieren volver: tuvieron que pagar altas tarifas a los reclutadores emiratíes y no quieren volver a sus casas sin haber ganado algo de dinero.

Además de las ‘heterodoxas’ prácticas de reclutamiento de Rusia, a las que su gobierno ha tenido que recurrir por la impopularidad de los reclutamientos forzosos entre su población, este episodio también atrae la atención sobre la situación de los derechos de los inmigrantes en Emiratos Árabes, país que ya es tristemente famoso por un sistema de ‘empleo por patrocinio’ que se asemeja más a la esclavitud de toda la vida.

Vía | Le Monde & Libération & BFMTV

Imagen | Marcos Merino mediante IA

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

Aceptaron una oferta de trabajo en Dubái que habían visto en YouTube y terminaron forzados a combatir en Ucrania

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

Desarrollo Web Avanzado: 6 Software Esenciales para Hacer Blogs en 2024

En el 2024, el mundo digital se mueve a un ritmo vertiginoso. Los blogs, aunque parezca que están inactivos, siguen siendo faros en la vastedad de internet. No obstante, el concepto ha cambiado. No se trata de un conjunto de artículos plagados de texto sobre tem&

No te creas que Gmail está a punto de cerrar: es un bulo que se aprovecha de dos datos reales

En estos tiempos donde la información y la desinformación se propagan casi a la velocidad de la luz, una reciente polémica desencadenada en la red social X sirve como recordatorio de la importancia de verificar fuentes antes de pronunciarse sobre la última noticias alarmante que se cruza por nuestro timeline.

Una publicación viral en X desató momentáneamente el pánico (y la ira) de los usuarios al afirmar que Gmail, el popular servicio de correo electrónico de Google, iba a cerrarse a partir de agosto de este mismo año (hay una función de Gmail que, efectivamente, se cerrará a partir de ese momento, pero eso no es igual a toda la plataforma).

La captura de pantalla en cuestión mostraba un correo electrónico falsificado, supuestamente remitido por Google, en el que se afirmaba que Gmail cesaría sus operaciones a partir del próximo 1 de agosto. El mensaje hablaba de realizar una «transición a nuevas tecnologías y plataformas».

Captura del falso anuncio de Google

A pesar del shock inicial y la preocupación expresada por los usuarios en todas las plataformas de redes sociales, pronto quedó claro que todo había sido una broma coordinada.

Varios indicios apuntaban hacia la naturaleza fraudulenta del anuncio:

- En primer lugar, no había habido ningún comunicado oficial previo por parte de Google sobre el cierre de Gmail. Y eso habría sido muy raro.

- En segundo lugar, numerosos expertos del sector tecnológico desmintieron rápidamente las afirmaciones, destacando la falta de evidencia creíble que respaldara el supuesto cierre. Google, por su parte, abordó rápidamente la situación, reafirmando la continuidad de Gmail a través de sus canales oficiales.

La trayectoria de Google quizá sea mejorable, sí, pero la fake news era obvia

Aunque bueno, esa ‘falta de evidencia creíble’ es cierta sólo a medias. Si bien cualquiera que esté informado de la cantidad de nuevos desarrollos que están siendo implementados en Gmail hoy en día (como las funciones de IA basadas en Gemini) debería pensar que es muy raro que fueran a cerrarlo después de dedicarle tanto esfuerzo…

…también es cierto que Google cuenta con un largo historial de cerrar, sin venir a cuento, plataformas y aplicaciones bien valoradas por la comunidad de usuarios. ¿He oído ‘Picasa’? ¿Quizá ‘Google Reader’? De hecho, esa lamentable trayectoria de la compañía era el eje sobre el que giraba la broma que nos ocupa.

En cualquier caso, los millones de visualizaciones cosechadas en un corto período de tiempo por el tuit original de la broma sirven como claro recordatorio de que las ‘fake news’ se abren paso incluso cuando todo el mundo afirma estar preocupado por las ‘fake news’.

Imagen | Marcos Merino mediante IA

En Genbeta | Este trucazo te permite seguir usando tu correo electrónico de Gmail aunque te quedes sin espacio y gratis

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

No te creas que Gmail está a punto de cerrar: es un bulo que se aprovecha de dos datos reales

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

Claves para atraer y retener el mejor talento tecnológico

Imágenes ‘científicas’ carentes de sentido y creadas con IA terminan publicadas en una revista académica. La polémica está servida

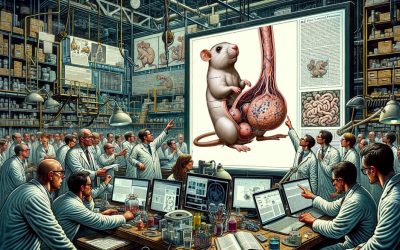

Cunde la vergüenza entre la comunidad científica (y la editorial) después de que la revista académica «Frontiers in Cell Developmental Biology» se haya visto envuelta en una controversia sin precedentes en torno a un artículo científico (ya retirado, aunque accesible en PDF) que incluye toda una serie de imágenes generadas por IA, de apariencia científica pero carentes de todo sentido.

El artículo en cuestión, titulado «Funciones celulares de las células madre espermatogoniales en relación con la vía de señalización JAK/STAT», se publicó recientemente firmado por tres investigadores chinos (Xinyu Guo, Liang Dong y Dingjun Hao). Lo que pretendía ser una contribución seria al campo de la biología celular se convirtió rápidamente en motivo de mofa a causa de sus ilustraciones…

…la más reconocible de todas también ha sido la que ha protagonizado más titulares, pues mostraba una rata con características anatómicas inverosímiles (un pene descomunal, vamos):

Los autores tuvieron el detalle de avisar de que las imágenes estaban generadas mediante MidJourney (aunque, a tenor de su estilo, quien esto escribe se jugaría una comida a que en realidad están generadas mediante DALL-E 3), pero no se molestaron en retocarlas para que mostrasen algo que tuviera remotamente nada que ver con la realidad.

De hecho, más allá de la exactitud factual de los dibujos, las ‘leyendas’ (texto que acompaña a las ilustraciones para indicar lo que representan) sólo mostraba errores aún más graves, mostrando textos con faltas ortográficas (los menos) y absolutamente incomprensibles (todos los demás), como «dissilced», «Stemm cell», «iollotte sserotgomar» y «dck».

Pero, ojo, había más imágenes además de la de la rata, igualmente carentes de sentido, aunque supuestamente tratan de mostrarnos un diagrama de la vía de señalización JAK-STAT (imagen 2), y representaciones de cómo ésta regula las propiedades biológicas de las células madre espermatogoniales (imagen 3).

La ética científica del caso

La revista ‘Frontiers’ rápidamente expresó su «preocupación» (por «rápidamente» entendamos ‘cuando la polémica explotó en redes’) y retiró el artículo de su sitio web, anunciando una investigación en curso. Hoy, finalmente, los investigadores se han retractado oficialmente del mismo.

Pero, al margen de la responsabilidad de los autores en esta tomadura de pelo, la retirada del artículo no evita que este escándalo haya puesto en tela de juicio la rigurosidad de todo el proceso de revisión editorial: que una revista como ‘Frontiers’ sea ‘revisada por pares‘ significa que otros expertos en esa área científica tienen que revisar el contenido, método y conclusiones del ‘paper’ antes de dar paso a su publicación…

…y no sabemos qué es más problemático: que pasaran de revisarlo (porque la producción científica se mide, cada vez más, ‘al peso’, y porque las editoriales científicas cobran por artículo publicado)… o que, efectivamente, sí lo revisaran y el artículo de marras pasara todos los controles pertinentes porque nadie vio nada incorrecto en ellos.

Por supuesto, lo ocurrido planteará debates sobre el uso de la IA generativa en el ámbito científico, pero en toda esta polémica la IA es sólo la herramienta: si la ética científica permite usar así la IA, también podría llevarles a intentar colarnos fotogramas de una película de ciencia ficción, por ejemplo.

Imagen principal | Fotomontaje: Marcos Merino mediante IA + Xinyu Guo, Liang Dong y Dingjun Hao mediante IA

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

Imágenes ‘científicas’ carentes de sentido y creadas con IA terminan publicadas en una revista académica. La polémica está servida

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

Liderando la innovación: roles y responsabilidades del liderazgo tecnológico en diversas industrias

Qué es el pharming y cómo pueden estafarte con esta técnica que te desvía a webs fraudulentas

El mundillo de las ciberestafas está lleno de conceptos termiandos en -ing (phishing, vishing, smishing, spoofing…), pero nunca dejan de aparecer técnicas nuevas. Hoy os vamos a hablar del ‘pharming‘: una osfisticada técnica que explota la confianza de los usuarios en la navegación web para robarles información confidencial (como credenciales de inicio de sesión o información financiera).

¿Qué es el pharming?

El pharming, un híbrido de las palabras «phishing» y «farming», es una forma avanzada de ciberataque que redirige a los usuarios de Internet hacia sitios web fraudulentos sin su conocimiento.

Así dicho, resulta difícil encontrar diferencias con el phishing, pero, al contrario que éste último (que engaña a los usuarios para que hagan clic en enlaces maliciosos de e-mails y mensajes móviles), el pharming logra esto manipulando directamente el tráfico web, es decir, a qué servidores nos remite nuestro navegador cuando tecleamos una dirección URL.

Vendría a ser similar a modificar nuestra copia de las Páginas Amarillas (perdón por la referencia vintage) para que terminemos llamando a números equivocados… en los que la persona que responde contesta haciéndose pasar por el negocio que estábamos buscando.

Así atacan

El pharming se ejecuta principalmente de dos maneras:

- Mediante la modificación del archivo de ‘hosts’ de nuestro PC: el atacante instala malware en el dispositivo de la víctima para redirigirlo a sitios fraudulentos, incluso si el usuario introduce correctamente la URL de la web en cuestión. Tú mismo puedes modificar ese archivo para impedir el acceso a ciertas webs.

- Mediante el ‘envenenamiento’ de la caché DNS: más complejo y peligroso, el ataque se dirige al servidor DNS, afectando potencialmente a miles de usuarios al mismo tiempo.

Con independencia del método que usemos, una vez accedamos a la web falsificada, encontraremos formularios (de inicio de sesión, por ejemplo) cuyo único fin será remitir lo que escribamos en ellos (datos de login, información personal, número de tarjeta y su PIN…) a los estafadores, permitiéndoles así robar desde nuestras cuentas web hasta el dinero de nuestra cuenta bancaria.

Estrategias de defensa

Detectar un ataque de pharming puede ser complicado, especialmente cuando los sitios web fraudulentos a los que nos redirigen son casi idénticos a los reales. Para protegerse contra el pharming, es crucial adoptar una serie de buenas prácticas de ciberseguridad, aunque no todas tendrán los mismos objetivos:

Para dificultar que caigas víctima del pharming

- Selección cuidadosa del ISP: Optar por un proveedor de servicios de Internet de confianza que ofrezca protección contra redireccionamientos maliciosos.

- Uso de DNS seguros: Cambiar a un servicio DNS de renombre puede ofrecer una capa adicional de seguridad.

Para reducir daños si ya has caído en la trampa

- Instalación de software de seguridad: Un antivirus no puede hacer nada por frenar o detectar un ataque realizado mediante el envenenamiento de la caché DNS… pero sí puede servir para interceptar el malware que se introduzca en nuestro PC como consecuencia del mismo

- Autenticación de dos factores: Si nuestras contraseñas se han filtrado por haberlas introducido en la web equivocada, añadir un paso extra de verificación puede dificultar el acceso de los atacantes a tus cuentas.

- Borrar la caché DNS de tu equipo.

Imagen | Marcos Merino mediante IA

En Genbeta | Qué es el vishing y cómo puedes evitar ser estafado con este sistema

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

Qué es el pharming y cómo pueden estafarte con esta técnica que te desvía a webs fraudulentas

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

Construyendo puentes hacia el éxito: networking y oportunidades de desarrollo profesional para líderes tecnológicos

Google ha eliminado para siempre una de sus funciones más antiguas. Nos facilitaba acceder a versiones archivadas de cada web

Hace 25 años, cuando Internet parecía estar aún en pañales, Google irrumpió en la escena digital como una startup desconocida que parecía empeñada en mejorar nuestra experiencia buscando webs en Internet.

Uno de los modos en que hizo esto fue introduciendo los enlaces de «caché» en sus resultados de búsqueda: es decir, a la ‘instantánea’ de última versión de una web, tomada por el bot de búsqueda de Google.

Caché la mar, Google

Sin embargo, hoy marca el fin de una era, ya que la empresa ha anunciado oficialmente la eliminación de esta icónica funcionalidad, incluyendo el operador de búsqueda «cache:».

La noticia de la desaparición de los enlaces de caché fue confirmada por Danny Sullivan, el portavoz de Búsquedas de Google, a través de un tuit que ha dejado desolados a los usuarios más nostálgicos: según Sullivan, se ha tomado esta decisión porque la utilidad de la caché ha disminuido con el tiempo.

Antes, esta función era esencial para acceder a páginas web cuando la carga de las mismas fallaba con frecuencia, pero con los avances en tecnología y la estabilidad de las páginas web, Google considera que ya no es necesaria.

Sin embargo, los enlaces de caché no sólo eran sólo eso (una herramienta de respaldo para acceder a los sitios web en esos momentos de dificultad), sino que también desempeñaban un papel crucial…

- para los profesionales de posicionamiento SEO los utilizaban para analizar la indexación de sus sitios web y rastrear cambios en los sitios de la competencia.

- para los periodistas e investigadores los empleaban para acceder a versiones anteriores de páginas web y verificar cambios en el contenido.

- en regiones donde ciertos contenidos estaban bloqueados geográficamente y la caché de Google funcionaba como una alternativa a las VPN.

Pero aún existe una pequeña esperanza para aquellos que ya están echando de menos los enlaces de caché: Sullivan planteó la posibilidad de que Google pueda incorporar, en el lugar que estos ocupaban dentro de la sección ‘Acerca de este resultado’, enlaces a Internet Archive:

«Sin promesas. Tenemos que hablar con ellos, ver cómo puede ir todo [porque] involucra a personas mucho más allá de mí. Pero creo que sería bueno para todos».

Aunque no haya garantías, esta idea ofrece una perspectiva prometedora para quienes desean seguir accediendo de forma sencilla a las versiones anteriores de las páginas web.

En Xataka | The Internet Archive estaba caído. La principal sospecha: alguien estaba entrenando a una IA

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

Google ha eliminado para siempre una de sus funciones más antiguas. Nos facilitaba acceder a versiones archivadas de cada web

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

Recursos esenciales para líderes tecnológicos: libros, podcasts y más

Con las rebajas ha llegado una oleada de falsas tiendas online: aprende a reconocer estas copias de las webs de marcas famosas

El auge del comercio electrónico en los últimos años ha venido de la mano de un incremento equivalente del número de ciberestafas, concretamente de algunas específicas de este sector, como la aparición de tiendas clónicas maliciosas, que imitan a marcas de renombre de forma tan realista que resulta extremadamente difícil distinguirlas de las tiendas legítimas.

Esto se debe a que, gracias al uso de técnicas SEO (optimización de posicionamiento web), estas webs acostumbran a situarse en los primeros resultados de búsqueda, presentando dominios creíbles, sitios web bien diseñados y textos gramaticalmente y ortográficamente correctos.

Esto, claro, representa un riesgo significativo para los consumidores desprevenidos… uno que no hace más que ampliarse tras cada nueva temporada de rebajas, por estas fechas. Al menos, esto es lo que ocurre según los investigadores de la compañía de ciberseguridad Avast, que afirman haber identificado más de 4.000 tiendas falsas de este tipo desde comienzos de año.

Esto es un problema, y no sólo porque los usuarios puedan usarlas y nunca reciban el producto por el que pagaron, sino porque, atraídos por ofertas irresistibles, terminan proporcionando, sin darse cuenta, información personal y bancaria a los responsables de las mismas.

Así nos internamos en esta clase de webs

Es cuando el usuario empieza a interactuar con el sitio web cuando empiezan a surgir las señales de fraude: al intentar agregar un producto al carrito de compras, aparece una (falsa) ventana emergente de inicio de sesión que lo obliga a ingresar credenciales existentes o registrar una nueva cuenta.

En este momento, el estafador recopila información sensible, como nombres de usuario y contraseñas, directamente del usuario sin que este lo sepa.

Una vez que un usuario ha iniciado sesión, puede agregar productos al carrito y proceder al pago. En esta etapa, la estafa a menudo incluye algún descuento adicional para hacer que la oferta parezca irresistiblemente atractiva y apresurar al usuario a tomar una decisión.

La fase final y más peligrosa de la estafa involucra la introducción de información de pago, lo que incluye detalles sensibles como el número de tarjeta, el CVV o incluso las credenciales de PayPal.

En este punto, el estafador ya tiene todo lo que necesita: su nombre, dirección, número de teléfono, correo electrónico e información de tarjeta de crédito. Para cuando el usuario se dé cuenta de que algo va mal, el atacante puede haber hecho uso ya de sus datos personales y financieros.

Para no caer

Para evitar caer en estas estafas online, es fundamental que los usuarios sigan algunas pautas básicas de seguridad:

- Verificar la credibilidad del sitio web: Antes de ingresar información personal o realizar un pago, es importante verificar la credibilidad del sitio web. Comprueba que la URL a la que has llegado coincide con la que el buscador ofrece como vinculada a tu empresa.

- Utilizar métodos de pago confiables: Opte por métodos de pago confiables que brinden una capa adicional de protección para sus datos financieros. Sea cauteloso si solo se ofrece un método de pago y requiere ingresar los detalles de su tarjeta directamente en la página de la tienda, en lugar de remitir a la pasarela de pago a la que estás acostumbrado.

- Observar señales obvias de fraude: Esté atento a señales como errores de ortografía obvios en los sitios web, la existencia de múltiples apartados de la web a los que misteriosamente no se puede acceder haciendo clic, etc.

- Utiliza software que monitorice webs para detectar estafas: Muchos antivirus y/o VPNs lo utilizan, pero también puedes recurrir a una sencilla extensión para el navegador.

- Buscar tú mismo el acceso a la web: No te fíes si el enlace a la web te llega a través de un e-mail o mensaje móvil no solicitado.

¿Y si ya he caído en esta estafa?

- Lo primero es contactar con tu entidad bancaria para informar y dar orden de detener transacciones futuras. Una vez se comunica esto a la entidad, el afectado no tiene que asumir ningún cargo por las operaciones no autorizadas que pudieran producirse a partir de ese momento.

- Cambiar las contraseñas que facilitaste por error durante el falso inicio de sesión (también en otras cuentas diferentes que usen la misma combinación de nombre de usuario y contraseña)

- Recopilar pruebas de lo ocurrido y denunciar.

Vía | Avast

Imagen | Marcos Merino mediante IA

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

Con las rebajas ha llegado una oleada de falsas tiendas online: aprende a reconocer estas copias de las webs de marcas famosas

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

Maximizando la productividad: estrategias y trucos para optimizar flujos de trabajo

Cómo denunciar fraudes en Internet y ciberestafas

Sólo con los casos que le constan a las autoridades, sabemos que España sufre ahora un 133% más de ciberdelitos de los que experimentaba hace cuatro años, lo explicábamos hace unos meses, citando datos del ‘Informe sobre criminalidad en España 2022’ publicado por el Ministerio del Interior. Y entre todos esos ciberdelitos, el fraude es el que encabeza la lista.

¿Qué hacer?

Si en alguna ocasión, por desgracia, terminas formando parte de esta clase de estadísticas, es importante que sepas cómo reaccionar y a quién puedes denunciar lo ocurrido.

El primer paso es recopilar la evidencia, es decir, toda la información relevante que puedas aportar (pantallazos, enlaces, archivos descargados, mensajes recibidos/intercambiados, registros de transacciones, etc.), y así poder tenerla a mano para ponerla en conocimiento de los organismos oficiales pertinentes en el momento de realizar tu denuncia.

Pero, ¿qué organismos son esos?

Las Fuerzas y Cuerpos de Seguridad

La Policía Nacional y la Guardia Civil son las instituciones más frecuentes ante las que podrás interponer una denuncia, si bien en ciertas comunidades autónomas es posible recurrir también a cuerpos policiales autonómicos. En todos los casos, podrás (y será preferible) realizar ese paso presencialmente en la comisaría o cuartel correspondiente.

Sin embargo, también es posible utilizar Internet para poner en su conocimiento hechos relativos a fraudes online.

La Policía Nacional

La Policía Nacional cuenta con una Oficina Virtual de Denuncias que podremos usar para interponer una denuncia telemáticamente (aunque no sirve para denunciar cualquier delito: lee con detenimiento los requisitos en la web).

Además, su Brigada Central de Investigación Tecnológica pone a nuestra disposición varios formularios en los que podemos notificar hechos delictivos relacionados con el ámbito tecnológico, incluyendo diversas clases de fraudes.

La Guardia Civil

La Guardia Civil cuenta con un Grupo de Delitos Telemáticos. Según explican en su web, una denuncia propiamente dicha exige «la personación del denunciante o su representante legal, en un juzgado o centro policial».

Pero si lo que buscamos no es interponer una denuncia, sino hacerle llegar al instituto armado información sobre algún posible fraude cibernético que se esté llevando a cabo, podemos recurrir a su formulario anónimo de información ciudadana en este sitio web.

El Instituto Nacional de Ciberseguridad (INCIBE)

El INCIBE mantiene el 017, una línea telefónica gratuita para ayuda en materia de ciberseguridad, a la que podemos recurrir en horario de 9:00 a 21:00 horas durante todos los días del año (incluidos fines de semana y festivos).

Si en lugar de llamar por teléfono preferimos remitir nuestra consulta por escrito, tenemos la opción de recurrir a tres formularios:

a) Formulario para el ciudadano en general. Entre los tipos de consulta disponible, encontraremos uno listado como «Casos de fraude».

b) Formulario para empresas: No existiendo ninguna referencia a fraudes en el listado disponible, podremos usar «Problemas de seguridad» u «Otros», según el caso.

c) Formulario para menores (o para casos relacionados con menores), forma parte de la iniciativa ‘Internet Segura For Kids’. No es sólo para ciberataques y fraudes: los casos relacionados con el ciberbullying, el sexting o el contacto con cibercomunidades peligrosas también reciben respuesta aquí.

Pero el INCIBE aún proporciona otro canal más para reportar fraudes (aunque no se trata de una denuncia como tal, sino de poner en conocimiento del organismo que dicho fraude existe para que informen al público): el buzón de su Centro de Respuesta a Incidentes de Seguridad. Así, escribiendo a incidencias@incibe-cert.es,

«podrás reportar los casos de fraude que detectes: correos de phishing, tiendas online fraudulentas, sitios web que alojan malware, etc».

La Agencia Española de Protección de Datos (AEPD)

Si el fraude al que te has visto expuesto supone también una infracción de la normativa de protección de datos que afecte al tratamiento de tus datos personales, puedes presentar una reclamación recurriendo a la Sede Electrónica de la AEPD y aportar las pruebas o indicios de que dispongas.

Según advierten, «la tramitación es más ágil en los casos en que se aportan más pruebas o indicios junto con la denuncia».

Además: Las entidades financieras

Si la estafa que has sufrido afecta a tus datos y/o cuentas bancarios, antes incluso de presentar denuncia ante las fuerzas y cuerpos de seguridad, contacta de inmediato con tu sucursal para que puedan tomar medidas para proteger tus cuentas y, quizá, ayudar a recuperar los fondos perdidos.

Eso sí, quizá después tengas que litigar con tu entidad bancaria para demostrar que no incurriste en una negligencia grave cuando caíste en la estafa. Por eso es tan importante documentar bien tu denuncia.

Imagen | Marcos Merino mediante IA

En Genbeta | Han accedido a mi ordenador sin mi permiso: estos son los cuatro mejores trucos para descubrirlo

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

Cómo denunciar fraudes en Internet y ciberestafas

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

Kit de herramientas tecnológicas: guía esencial para líderes en innovación y TI

Estas son las principales administraciones que permiten pagar impuestos mediante Bizum. Hoy se ha sumado la Comunidad de Madrid

Bizum se ha popularizado por su facilidad de uso y rapidez a la hora de realizar transacciones. Por ello, la opción de pagar los impuestos a través de esta plataforma es algo por lo que están apostando progresivamente diversas administraciones públicas en España como modo de simplificar los trámites administrativos y ofrecer a los ciudadanos y empresas una opción más rápida y cómoda para cumplir con sus obligaciones fiscales.

Sin embargo, Bizum impone limitaciones en cuanto a los montos máximos permitidos para las transacciones y el número de operaciones diarias y mensuales. Esto puede ser un factor a considerar a la hora de realizar pagos de grandes sumas.

Se acaba de sumar Madrid

El gobierno de la Comunidad de Madrid acaba de anunciar la implementación de Bizum para el pago de tasas e impuestos, sumándolo a los métodos de pago existentes como tarjeta bancaria o el cargo en cuenta.

Esta opción ya está disponible para ciertos pagos como enseñanzas de régimen especial o las tasas por expedición de títulos o certificados; y, en las próximas semanas, se habilitará para los tributos de gestión autonómica, como transmisiones patrimoniales, actos jurídicos documentados y sucesiones y donaciones.

Otras administraciones

La Comunidad de Madrid no es la única que ha optado por utilizar Bizum como medio de pago de impuestos. A lo largo de los últimos meses, diversas administraciones públicas han adoptado esta plataforma en sus procesos tributarios.

Algunos ejemplos destacados son:

- Galicia: Desde abril de 2023, este servicio se ofrece a particulares y empresas través de la Oficina Virtual Tributaria de la Agencia Tributaria de Galicia (Atriga) y es accesible con todas las entidades bancarias que disponen de Bizum.

- Islas Baleares: La Agencia Tributaria de Baleares (ATIB) ha habilitado el pago de impuestos locales y autonómicos a través de Bizum por medio de su portal web, permitiendo el pago de todos los tributos autonómicos con un límite de hasta 1.500 euros.

- Comunidad Valenciana: Desde el pasado mes de noviembre, la Agencia Tributaria Valenciana (ATV) ha habilitado el pago de tasas autonómicas e impuestos, desde su página web, recurriendo a la plataforma Bizum.

- Extremadura: La Junta de Extremadura ofrece el pago de impuestos mediante Bizum, que puede realizarse a través de su Sede Electrónica y otros canales digitales.

- Castilla y León: Tras un proceso de licitación, la Consejería de Economía y Hacienda de Castilla y León recientemente ha encontrado una entidad bancaria para gestionar el pago de impuestos y tasas mediante Bizum, si bien el pago como tal a través de esta plataforma aún no está disponible.

- Dip. de Cádiz: En la Diputación de Cádiz, el uso de Bizum para el pago de impuestos municipales ha sido bien recibido: tras su implementación en verano, un 20% de los pagos telemáticos llevados a cabo fueron hechos a través de esta plataforma. La opción de Bizum se suma a otras formas de pago telemático como la aplicación DipuPay y la sede electrónica.

- Diversos municipios: Además de las administraciones ya mencionadas, otras de ámbito municipal han adoptado o están en proceso de implementar Bizum para el pago de impuestos, entre las que cabe destacar ciudades como Valencia, Burgos, Toledo, Logroño o Jerez. Algunas de ellas lo implementaron hace ya más de un año.

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

Estas son las principales administraciones que permiten pagar impuestos mediante Bizum. Hoy se ha sumado la Comunidad de Madrid

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

Horizontes cuánticos: explorando las implicaciones revolucionarias de la computación cuántica

Este fondo cripto debe 60 millones a sus acreedores. Su CEO parece no existir, según The Guardian

Una investigación del medio de comunicación The Guardian en su versión para Australia destapó el mes pasado que miles de personas han perdido millones de dólares debido, presuntamente, al esquema criptográfico HyperVerse. Yendo más allá, vieron que parece vinculado a otro esquema anterior llamado HyperFund, bajo la organización paraguas del grupo HyperTech.

Ahora, The Guardian, uno de los principales periódicos del Reino Unido, ha publicado que el CEO de este negocio parece que no fuera una persona real. Concretamente, explica el medio que «el hombre presentado como director ejecutivo de HyperVerse, Steven Reece Lewis, parece no existir, al menos no como el hombre con la larga e impresionante lista de credenciales que citó la empresa».

Además, parece ser que fue promovido por el empresario australiano Sam Lee y su socio comercial, Ryan Xu, dos de los fundadores de la colapsada compañía australiana de bitcoins Blockchain Global. Esta última, según las informaciones que se conocen, debe a sus acreedores 58 millones de dólares, tras el colapso del intercambio de criptomonedas de Blockchain Global.

La posible estafa que escapó el escrutinio

Un hombre llamado Steven Reece Lewis fue presentado como director ejecutivo de HyperVerse en un evento de lanzamiento global en línea en diciembre de 2021. La presentación incluyó mensajes en video de apoyo de gente muy conocida, incluido el cofundador de Apple, Steve Wozniak, y el actor Chuck Norris. A través de Cameo en el evento online, Wozniak dijo: «Estoy aquí para apoyar a Steven y HyperVerse».

También el actor Chuck Norris y el cantante Lance Bass. Hay que pensar que Cameo envía vídeos que tú pides y por los que pagas a famosos para que los hagan. No parece en absoluto que haya malas intenciones detrás de las palabras de estas celebridades.

Si accedes a su perfil de X verás que se unió a la red social poco antes de ese gran evento: en noviembre de 2021.

Perfil en X de Steven Reece Lewis

El plan de inversión HyperVerse se encuentra entre los que parecen haber escapado al escrutinio en Australia a pesar de haber sido señalado por reguladores extranjeros, uno como una posible «estafa» y un «presunto esquema piramidal», de acuerdo con la investigación de The Guardian.

El material promocional publicado para HyperVerse, que estaba vinculado a un plan anterior llamado HyperFund, decía que Reece Lewis se graduó de la Universidad de Leeds y tenía un máster de la Universidad de Cambridge. Decía que había trabajado para Goldman Sachs y que había vendido una empresa de desarrollo web a Adobe que él había creado, entre otros logros.

Where reality ends and imagination begins…#Hyperverse, The Metaverse city pic.twitter.com/9LsTwRFLCb

— Steven Reece Lewis (@stevenr_lewis) December 14, 2021

Ahora el periódico ha contactado a entidades como las mencionadas universidades y no tienen nada registrado de esta persona ni Adobe de haber adquirido nada de él.

La presentación era online, a través de Zoom. Según The Guardian, Lee habló en el evento de lanzamiento como «presidente» del grupo HyperTech, mientras que Xu fue presentado como el «fundador» del grupo.

Su perfil en X ha sido activo hasta otoño de 2022 aunque las últimas no han sido con publicaciones del misterioso líder de este grupo, sino que con retuits o reposteos de otros contenidos relacionados con el mundo critpo. Hasta el verano de 2022 sí que publicaba algunos tuits propios.

Hello Twitter👋🏻, It’s Steven here.

Dedicating my first post to announce the launch 🚀🚀 of our new project the #HyperVerse🌌🌌, where you can escape reality and live out your interstellar fantasies🧑🚀🧑🚀

Find out more about the HyperVerse here https://t.co/VYsqfWy3Be#Metaverse pic.twitter.com/7vwn9LftU9

— Steven Reece Lewis (@stevenr_lewis) December 13, 2021

Y también se pueden ver las publicaciones recurrentes de una persona diciendo cosas como «dónde esta nuestro dinero retirado» o si aun está con vida. No es el único, hay otros comentarios de gente llamando a esa persona (o a ese perfil) ladrón o estafador, durante 2022, como se puede ver en X.

Imagen | Foto de Jievani Weerasinghe en Unsplash

En Genbeta | Cuidado con esta estafa si buscas hacerte rico con el trading: pagar por esos exámenes no te servirá de nada

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

Este fondo cripto debe 60 millones a sus acreedores. Su CEO parece no existir, según The Guardian

fue publicada originalmente en

Genbeta

por

Bárbara Bécares

.

Un año en revisión: avances tecnológicos y estrategias clave

La curiosa historia del joven que consiguió trabajo en Apple tras hackear el iOS… pero no respondió a un email y perdió el trabajo

Nicholas Allegra, más conocido en el mundo del hacking como Comex, comenzó su carrera en la industria tecnológica de una manera poco convencional: teniendo tan sólo 19 años, Allegra saltó a la fama por ser el cerebro detrás de JailbreakMe, un proyecto que desafiaba las restricciones que Apple imponía a sus iPhones —es decir, que hacía ‘jailbreak’— permite a los usuarios obtener acceso completo a todo el sistema operativo iOS.

Su habilidad para desbloquear estos dispositivos y permitir su uso con diferentes operadores capturó la atención del gigante tecnológico, por lo que, inesperadamente, en agosto de 2011, Apple decidió contratar a Allegra como becario, en un intento de utilizar sus habilidades para fortalecer la seguridad de su sistema operativo móvil iOS.

Tienes un email. No, en serio, tienes un email

En 2012, tras casi un año trabajando en Apple, un simple error burocrático sería el culpable de finalizar la relación laboral de Allegra con la compañía fundada por Jobs. Y es que, según relató él mismo en Twitter, Allegra perdió su puesto sencillamente por haber olvidado responder a un correo electrónico.

Este mensaje, cuya respuesta al mismo era un requisito para poder ampliar su período de becario, pasó desapercibido a Allegra entre todas sus tareas. Para cuando intentó rectificar su error, ya era demasiado tarde: la oferta de Apple sencillamente había caducado.

Este incidente resalta la rigurosa cultura corporativa de Apple, heredada de la época de Steve Jobs. Este hilo de Quora, describía por aquel entonces la cultura de la empresa como «una mezcla bastante contradictoria de la típica burocracia corporativa y de las dinámicas urgentes tipo startup cuando las instrucciones vienen de Steve (Jobs)».

Y Allegra ni cumplía con la ‘burocracia’ ni sincronizaba con esa dinámica urgente. Aunque la contratación de Allegra fue un acto de apertura hacia talentos no convencionales (al fin y al cabo, había hackeado su principal producto), su no-renovación demuestra que incluso los talentos más brillantes no están exentos de las normas y procedimientos internos de la empresa.